Access List extendidas para denegar servicios en una red

Tiempo total: 86 días con 21:5:49 hrs

Las listas de acceso, también llamadas ACL (Access Control Lists) tienen un concepto similar a un cortafuego o firewall, sirven para establecer que servicios o nombres de dominio estarán disponibles en un nodo, siendo este cualquier dispositivo que sea parte de una red. Las listas de acceso son utilizadas también para establecer el control del tráfico tanto entrante y saliente en una determinada red.

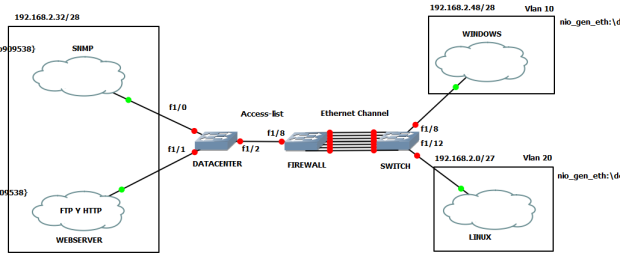

Esta publicación se limita a la utilización de Access-list para la denegación de dos servicios en una red compuesta por dos VLAN que acceden a dos servidores en otra subred. El software utilizado para la emulación es GNS3 8.0.5 y la imagen IOS para los switch es c3700.

La siguiente topología muestra el funcionamiento de este ejemplo. El switch FIREWALL únicamente tendrá la configuración de las Access-list para denegar la utilización de los servicios FTP y HTTP alojados en el servidor WEB. El switch datacenter únicamente es conectado para utilizar una única interface en el switch FIREWALL que implementa además, otros conceptos de topología de redes.

Denegación de servicios

- A la VLAN 10 llamada WINDOWS compuesta por la subred 192.168.2.48/28 se le debe de denegar el servicio FTP o el puerto 21, o bien el servicio sftp, ftps o ftp pasivo que funcionan en distintos puertos. Para este ejemplo únicamente se utilizara el puerto 21.

- A la VLAN 20 llamada LINUX compuesta por la subred 192.168.2.0/27 se le debe denegar el servicio WEB o el puerto 80.

Configuración de las listas de acceso

Las líneas de código son las siguientes:

access-list 110 deny tcp 192.168.2.48 0.0.0.15 any eq 21

access-list 110 deny tcp 192.168.2.0 0.0.0.31 any eq 80

access-list 110 permit ip any any

El formato utilizado es:

access-list [ID] [permit|deny] [protocolo] [wildcard] [mascara] [direccion destino] [wildcard] [operador] [servicio]

ID es el identificador que se le asignara a la lista de control de acceso creada, permit o deny son utilizados para permitir o denegar el servicio indicado, el protocolo en este ejemplo es TCP pero también se pueden utilizar los valores UDP, ICMP de acuerdo al servicio que se desea bloquear. También se puede utilizar IP que incluye los tres protocolos anteriores. La dirección y wildcard indican la red o host de origen y destino que se vincularan a través de la acess-list. En este caso la dirección y wildcard pueden ser reemplazados por ANY que significan cualquier red, subred o host. El servicio se debe de indicar a través del puerto que lo utiliza y este se relacionara a través del operador que puede ser:

- Equal identificado por eq

- Not equal identificado por neq

- Greater tan identificado por gt

- Less than identificado por lt

Finalmente se puede observar como el comando permit ip any any permite cualquier otro servicio que se desea utilizar desde y hacia cualquier red.

Asignación de la lista de acceso a la interface

El switch en el cual se está trabajando es el que tiene el nombre de FIREWALL y se asignara esta lista de acceso con el ID 110 a la interface de salida f1/8, el código es el siguiente:

conf t

interface FastEthernet1/8

ip access-group 110 out

En resumen, se debe de ingresar a la interface en la cual necesitamos asignar la lista de acceso y se escribe el comando ip Access-group [ID] [out/in]. [out/in] indica si se bloquearan las peticiones entrantes o las salientes.

Referencias

[http://librosnetworking.blogspot.com/2012/11/la-mascara-de-wildcard.html]

[http://networkkings-es.blogspot.com/2012/06/access-list-standard-y-extendidas.html]

[http://aprenderedes.com/2006/11/proceso-de-configuracion-de-acl/]

[http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_note09186a00800a5b9a.shtml]

[http://es.wikipedia.org/wiki/Lista_de_control_de_acceso]

[http://www.clker.com/cliparts/W/h/I/t/X/k/switch-hi.png]

[http://www.braindeadprojects.com/blog/wp-content/GNS3.png]